前回 Defender for IoTアプリのインストールまで行いました

今回は設定を確認してみたいと思いますが、ポイントとなるのはプロファイルです。

プロファイルは承認されたデバイスとフローのリストを提供し、SA201は他の全てのトラフィックをブロックします。

プロファイル内にはそれぞれリストを作成する事ができ、L2~L7レベルで監視を行い適合しないトラフィックをブロックする事が可能です。

今回の設定ではまず通信が可能となるところまで見てみましょう

初期設定

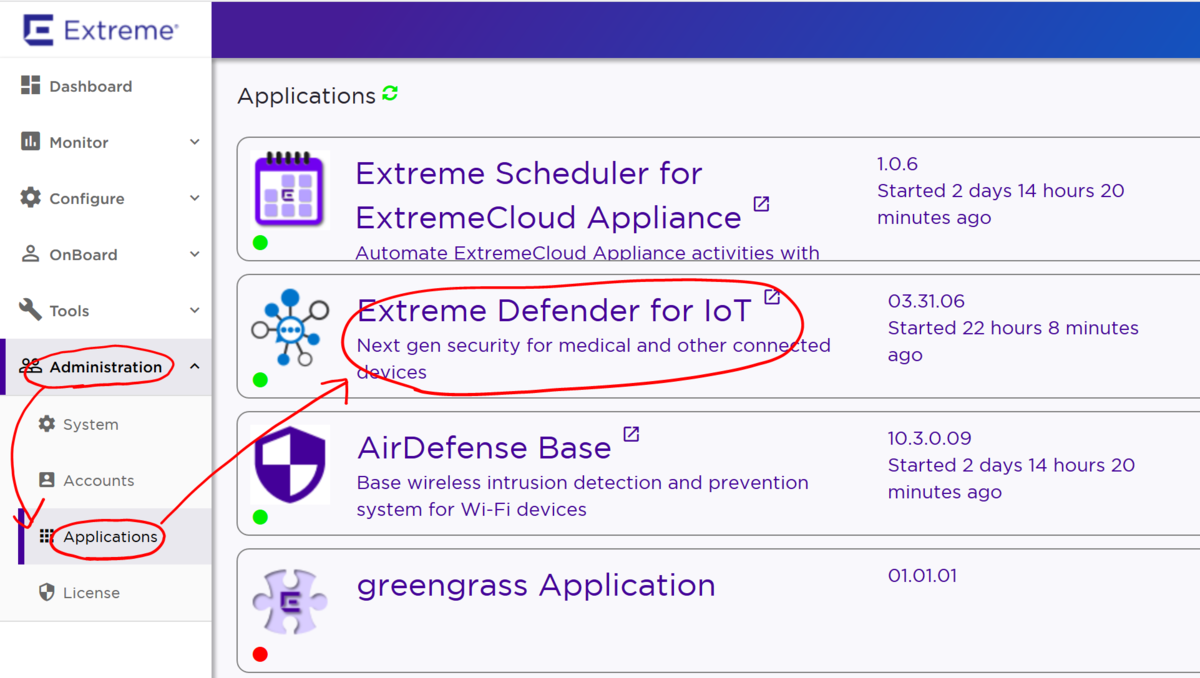

Extreme Defenderアプリを起動します

Administration - Applications - Extreme Defender for IoT をクリック

別画面でログインが表示されます

Username / Password は Extreme Cloud Applianceにログインするものと同様です

WELCOME画面にて初期セットアップのパラメータを入力します

入力完了後、Run Setup で実行します。

- Country - カントリーコード

- Time Zone - タイムゾーン

- Default Site - セキュリティポリシーを適用するサイトを作成(デフォルトで DFNDR_SITEが作成されます)

SA201の登録

SA201のアクティベーションを行います

Administration - Activationを選択し、アクティベーション方法を選択

(例はマニュアル登録)

登録機器台数によって、3パターンから登録方法を選択できます

- Scan QR Code - 外箱についてるQRコードを読み取ってシリアル番号を登録

- Manual Onboading - シリアル番号、ホスト名を手動登録

- Browse/Drop CSV file - シリアル番号、ホスト名をリスト化して一括登録

- Serial Number - SA201のシリアル番号

- Model - SA201

- Site - 初期セットアップで作成したサイト名

- Name - 登録ホスト名

InventoryでSA201が認識されていることを確認

プロテクトデバイスの登録

次にプロテクトしたい端末の登録を行います

SA201の DEVICE 表記があるポートに端末を接続します。スイッチを接続することで、最大8端末までプロテクトする事が可能です。

端末を接続・・・

これで完了すれば良いのですが、デフォルトで端末からの通信はすべて拒否されているので通信可能なポリシーを作成して適用する必要があります。

ポリシー作成

ロールの作成

条件(L2~L7)に対してどういった動作をさせるかのリストを作成します。ここで注意しなくてはいけないのは、作成する場所がいままでのExtreme Defenderアプリ(Docker側)では無く、 ExtremeCloudAppliacne(XCA)側で作成する必要があります。

XCAの画面で

Configure - Policy - Roles を選択し、ADDボタンで新しいロールを追加します

全通信を許可する動作とします

- Name - ロール名

- Default Action - このロールの基本動作(Allow 許可 or Deny 拒否)

ちなみにここのL2 / L3,L4 / L7で細かく条件設定可能ですが、いまは通信ができるまでを確認するのでとりあえず設定無しでOKです。

つぎにこのロールをプロファイルに紐づけます

Associated Polifes の鉛筆マークをクリックします

初期セットアップで自動作成されたSA201用のプロファイルとロールを紐づけます

- Name - DFNDR_SA201 を選択

紐づけが終わったら、保存します

Role is associated with 1 Profile と表示があり、1つのプロファイルに適用済みであることが確認できます。

グループの作成

XCA側で作成したロールをグループポリシーと連携します

(このグループポリシーが端末に適用されます)

Extreme Defenderアプリ(Docker側)に戻って設定します・・・

うーん、ちょっとメンドクサイ。。

Dockerアプリ側で

Policy - Groups を選択し、ADDボタンで新しいグループを追加します

ロールとグループを紐づけて、保存します

- Group Name - グループ名を入力

- Associated Role - 作成したロールを選択

グループのアサイン

プロテクトするデバイスにグループを適用します

Inventoryから、プロテクトしたい端末が接続されているSA201をクリックします。

Protected Devices の Assigned Group で、作成したグループを選択して保存します。

ネットワーク設定の修正

よし!これでOK!!と思ったら・・・あれ?通信できない??なんで???

・・・

あ、そうだ。ネットワーク側のポリシーがデフォルトでDeny ALLサービスが適用されるんだった。

これを修正します

これはXCA側で変更します。。もう行ったり来たり・・メンドクサ

Configure - Networks - WLANs からDefender用のネットワークを選択します

(例では DFNDR_Service)

ロールを通信許可ルールのものに修正します

先ほど作成した DFNDR_PermitALL を選択します。

とりあえず、ここまでで接続および通信ができるとこまでになりました。

いまは条件無しで通信OKとしてますが、本来の運用では条件に合ったものを許可し、それ以外は拒否する事が多いと思います。

次回は条件(ロール)の詳細を確認したいと思います。